La guerre en Ukraine a accéléré les projets du Groupe de travail CTI du Campus Cyber : ses membres ont présenté une base de threat intelligence dédiée au conflit et à ses potentielles répercussions cyber en France, base dont une zone publique sur Gitlab est alimentée de diverses informations consolidées, notamment des IoCs.

Au sein du Campus Cyber gravitent plusieurs groupes de travail, autour de sujets divers et variés liés à la cyber. L’un d’entre eux, le GT CTI (Groupe de Travail Cyber Threat Intelligence) a présenté au FIC l’une des premières réalisations concrètes du Campus (si l’on excepte les rapports et études) : une base de threat intelligence relative à l’Ukraine.

Présenté par Yann Bonnet (Campus Cyber), Gérôme Billois (Wavestone) et David Bizeul (Sekoia), ce « commun » est né des craintes d’un débordement des hostilités. « Quand le conflit a démarré, l’industrie cyber française s’inquiétait » explique David Bizeul. Les membres du groupe de travail décide alors « d’expérimenter »pour mieux partager les informations entre les acteurs de la cybersécurité en France, y compris en dehors du campus.

Une initiative en avance de phase sur le projet du GT CTI. « Le conflit a accéléré ce sur quoi nous travaillions depuis un an » confirme Gérôme Billois. La plateforme de threat intelligence Ukraine s’appuie sur la solution de Sekoia et est hébergée chez OVHCloud. Chaque participant y fournit bénévolement les informations qu’il collecte, que ce soit des posts de blog, des indicateurs de compromission ou toute autre ressource utile. Sekoia fournit ensuite des tableaux de bord compilant ces données, y compris sous forme de base Graph.

Un livrable pour la communauté

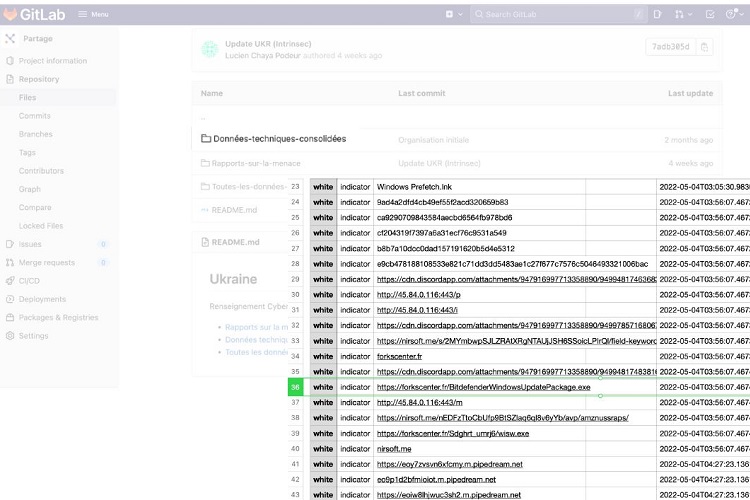

Surtout, les informations ainsi agrégées sont placées, sous forme de fichiers csv, dans un repo Gitlab public. « Ainsi, nous produisons des livrables qui sont rendus à la communauté » souligne Yann Bonnet. Les CSV pourront ainsi enrichir les outils d’autres éditeurs et d’autres bases de CTI, en manque d’IoC, de même que des clients finaux capables de vérifier par ce biais s’ils ont été victimes d’infiltrations.

Le projet réunit une douzaine d’acteurs, et tous ne sont pas membres du Campus, à l’instar d’Intrinsec. Cette base de CTI n’est cependant qu’un préalable. « Le groupe de travail a pour mission de définir les use cases, définir la méthodologie pour produire de l’information et enfin établir l’outillage, la stack technique » indique David Bizeul. Cette initiative autour de la face cyber de l’invasion de l’Ukraine a ainsi vocation à être répliquée dans d’autres contextes, pour couvrir d’autres actualités relatives aux cyberattaques.