Le ministère de l’Intérieur a évoqué, dans son rapport annuel 2019 sur les menaces liées au numérique, le développement d’outils malveillants « clés en main ». Le phénomène n’est pas nouveau et serait même en baisse d’après lui. Nous allons voir ce qu’il en est.

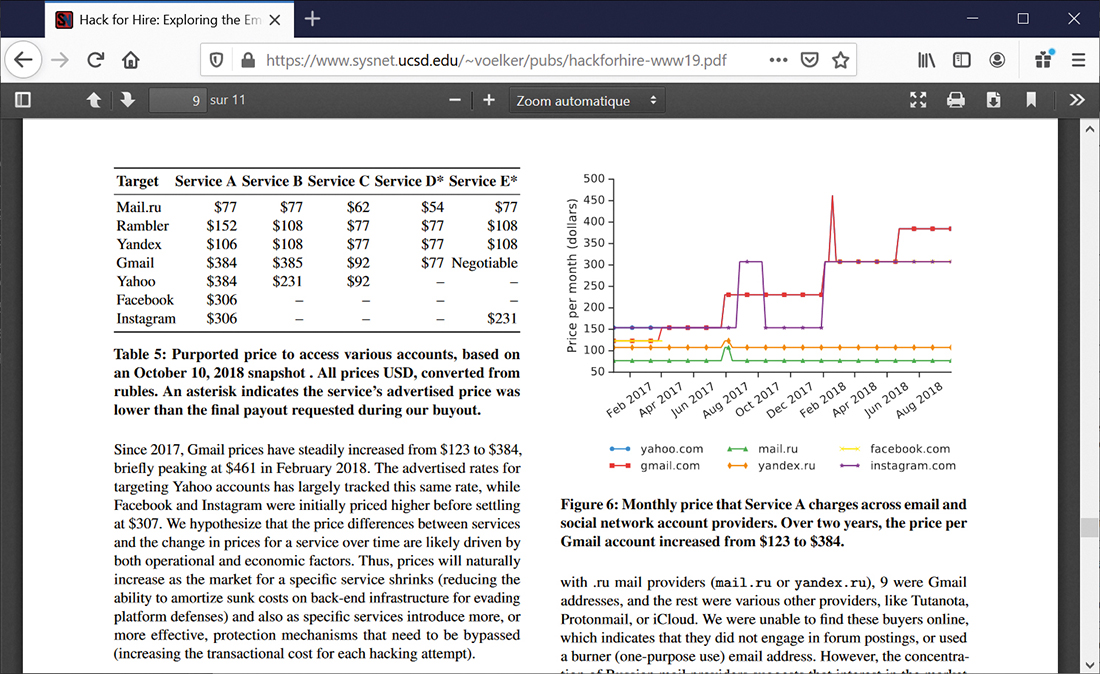

Légende du document ci-dessus : Vous trouverez plus de détails sur cette attristante recherche qui nous fait grandement douter du sérieux de certains crackers dans le livre blanc Hack for Hire : Exploring the Emerging Market for Account Hijacking à l’adresse : https://www.sysnet.ucsd.edu/~voelker/pubs/hackforhire-www19.pdf

Les annonces de type « Vends logiciel malveillant prêt à l’emploi » ne fleurissent pas encore sur le Bon Coin mais elles existent bel et bien sur la Toile et particulièrement sur le darknet. D’après le ministère de l’Intérieur, la mise à disposition de logiciels malveillants, de guides méthodologiques ou encore de kits de piratages « représentait moins de 2% des offres » sur le dit Darknet. Il existe bien, cependant, des platesformes de location de crypto-rançongiciels – ou crypto-ransomwares. Toujours d’après la place Beauvau et son désormais ex-représentant, M. Castaner, les attaques « n’ont pas poursuivi leur forte croissance ». Il n’empêche que le nombre de plaintes déposées auprès des services de police et de gendarmerie est, lui, resté constant. Les chiffres publiés auraient-ils été calculés comme ceux des manifestants par le même ministère ? Qui plus est, ces chiffres sont très certainement en-deçà de la réalité car la grande majorité des entreprises victimes de ces exactions, voire des particuliers, ne déposent pas plainte et ne signalent même pas les faits aux forces de l’Ordre pour diverses raisons, notamment pour préserver leur image. Les cybercriminels ont quant à eux changé de stratégie. Les attaques par crypto-ransomwares ciblent désormais en priorité les grandes entreprises ayant la capacité de payer des rançons très élevées et nettement moins les particuliers. Cette évolution était fort prévisible.

Des outils de piratage pas si illégaux que cela et en vente libre ou gratuits

D’aucuns pourraient penser que les pirates emploient des outils totalement illégaux ou créés par leurs soins. Ce peut être le cas mais pas toujours. Les outils en question, hardware ou software, sont utilisés aussi bien par de vilains crackers – Black Hat – que par des spécialistes en sécurité – Gray ou White Hat. C’est toujours la même histoire : brigands et policiers utilisent eux aussi très souvent des techniques identiques sinon les mêmes armes. Il existe de nombreux petits gadgets bien pratiques dans ce domaine et disponibles à la vente, au moins en ligne, et pas besoin d’aller fouiner sur le Dark Net pour les trouver. Amazon et les autres plates-formes de vente grand public en regorgent.

UFED Premium, le logiciel phare de la société israélienne Cellebrite, est la nouvelle coqueluche des agences gouvernementales américaines et de la ville de New York.

UFED Premium, le logiciel phare de la société israélienne Cellebrite, est la nouvelle coqueluche des agences gouvernementales américaines et de la ville de New York.

OUTILS HARDWARE

Commençons par la partie hardware :Alfa Network Adapter

C’est l’outil de piratage par excellence des réseaux WiFi. Alfa Network Adapter est un adaptateur WiFi USB pouvant fonctionner sur pratiquement n’importe quel ordinateur et capable de récupérer tout seul comme un grand une clef de connexion sans fil via un connecteur d’antenne externe.EyeSpy Digital Spy Recorder

Ce petit outil très efficace est capable d’enregistrer jusqu’à 140 heures de conversation audio. En plus de cela, l’enregistrement ne se déclenche que lorsque les gens commencent à parler. James Bond lui-même vous jalouserait si vous en faisiez l’acquisition.HackRF One

C’est un récepteur-émetteur SDR couvrant les fréquences de 1 à 6 GHz dans tous les modes disponibles. Il permet de pirater les ondes WiFi, Bluetooth et aussi, entre autres choses, de déverrouiller les portes électroniques des voitures. Il faut tout de même enregistrer au préalable le signal émis par le propriétaire de la voiture lorsqu’il l’ouvre à distance.Keyllama 4MB USB Value Keylogger

Cette clef USB keylogger est très discrète. Elle ne peut être détectée par les systèmes d’exploitation qu’une fois installée. L’ouverture se fait via une combinaison de touches spéciale (3 en simultané pour éviter un affichage imprévu). Elle se branche entre un port USB, de préférence à l’arrière de la machine pour plus de discrétion, et le câble du clavier. Tout ce qui est saisi sur le clavier USB est alors capturé et stocké sur le lecteur flash interne. Les saisies ainsi enregistrées pourront être récupérées aisément sur n’importe quelle machine.Magspoof

C’est un appareil permettant de copier et de stocker les données issues de cartes de crédit, et de manière générale de tout ce qui peut comporter une bande magnétique. Le site du fabricant Magspoof précise bien que vous devez utiliser cet outil uniquement pour copier et stocker les données de vos cartes de crédit, pas celles des autres … Bon, tout va bien alors.Mission Darkness Faraday Bag

Là, c’est plutôt pour ne pas se faire pirater. Le sac Faraday est conçu pour empêcher les signaux d’atteindre les appareils électroniques se trouvant à l’intérieur. Il y a différentes tailles proposées à la vente, certains assez grands pour y mettre un ordinateur portable, en diminuant jusqu’à celle adaptée à des téléphones portables. Vous pouvez aussi tapisser vos sacs de quelques couches d’aluminium, cela aura le même effet.

John The Ripper, ce bon vieil éventreur de mots de passe, est disponible en version code source, binaire et Pro.

John The Ripper, ce bon vieil éventreur de mots de passe, est disponible en version code source, binaire et Pro.

Proxmark 3 Kit

Le Proxmark 3 Kit est un appareil conçu à la base pour analyser, écouter et émuler les tags RFID/NFC. Les hackers s’en servent pour accéder aux données des étiquettes, en se basant sur leur fréquence électromagnétique.Raspberry Pi

Le Raspberry Pi est, comme chacun sait, un nano ordinateur monocarte conçu pour enseigner aux gens les bases de la programmation et de l’électronique. Il peut être – et il est – utilisé comme un centre de commandes informatiques portable, ouvrant de larges possibilités en domotique, mais aussi en piratage.Tomssmartcam Mini Hidden Camera USB

C’est sans doute la caméra d’espionnage la plus utilisée par les hackers. De la taille d’une petite clef USB, elle est capable d’enregistrer jusqu’à deux heures de vidéo. Elle peut aussi, accessoirement, être utilisée comme une clé USB normale pour stocker des données.Ubertooth One

Cet appareil peut surveiller et tracer tous les périphériques Bluetooth à sa portée en vue, bien évidemment, de les pirater.

OUTILS SOFTWARE

Côté software, des dizaines d’outils de piratage seraient publiés chaque jour, mais les grands standards ne changent guère. Voyons quels sont, en résumé, les plus populaires.John The Ripper et THC Hydra pour la découverte des mots de passe

John The Ripper (l’éventreur, cousin de Jack), JTR pour les intimes, sert à cracker les mots de passe. C’est un «bon vieux» et très efficace logiciel de piratage conçu pour casser des mots de passe même assez complexes. Il est employé pour effectuer des attaques par dictionnaire ou via des Rainbow Tables (tables Arc en ciel). John The Ripper prend des échantillons de chaînes de texte à partir d’une liste contenant des mots populaires et complexes trouvés dans un dictionnaire ou de vrais mots de passe piratés auparavant. Il les chiffre de la même manière – avec le même algorithme de cryptage – que le mot de passe piraté et compare la sortie à la chaîne chiffrée du mot de passe à trouver. Il peut également être utilisé pour effectuer diverses variantes des attaques par dictionnaire et force brute. THC Hydra fonctionne sur le même principe. La véritable différence entre les deux est que le sieur John fonctionne hors ligne – le mot de passe crypté lui est fourni et il travaille dessus sur une autre machine que celle à compromettre, sans liaison réseau avec elle, alors que THC Hydra travaille, lui, directement en ligne. Les deux se complètent et sont généralement utilisés en fonction du besoin et de la possibilité ou non d’extraire au préalable le mot de passe crypté.Angry IP Scanner

Angry IP Scanner, ipscan pour les intimes, est un scanner de système open source à la fois rapide et simple à utiliser. L’atout principal de cet outil de piratage est de filtrer les ports et les adresses IP pour découvrir les entrées et les ports ouverts.Cain et Abel, à nouveau unis pour la cause du crack

En dépit des textes bibliques, Abel ne serait pas mort et travaillerait de pair avec son frère Cain pour mieux pirater les mots de passe. Les hackers ne respectent vraiment rien, ma pauvre dame… Plus sérieusement, Cain et Abel – souvent plus simplement Cain – est un outil de piratage extrêmement populaire et efficace. Il est très souvent mentionné dans des didacticiels de piratage disponibles sur la Toile. Le logiciel Cain et Abel cible particulièrement les systèmes Microsoft Windows. Il peut néanmoins être employé pour cracker des mots de passe divers en le combinant avec des logiciels de sniffing de paquets réseau. L’outil d’enregistrement de trames réseau (Wireshark, AirSnort ou autre) capture les hashs (empreintes numériques) de mots de passe et Cain est alors utilisé pour retrouver les mots de passe d’après ces hashs. Cain et les autres logiciels du genre utilisent des méthodes de type attaque par dictionnaire, force brute, tables arcen-ciel et la cryptanalyse.Nmap, the Network Mapper

Nmap est un logiciel employé à la base par les administrateurs réseau/ sécurité pour rechercher des failles de sécurité. Gratuit et open source, il est dans la catégorie des scanners de failles réseau. Il recherche et analyse les ports ouverts, permet de superviser les calendriers de révision de l’administration réseau et d’observer la disponibilité de l’hôte ou de l’administration. Nmap utilise des paquets IP bruts afin de déterminer quels sont les hôtes accessibles sur le système, quelles administrations réseau, quels types de conventions sont employées pour fournir les services, quels cadres de travail et quel type et forme de données des canaux de paquets / pare-feu sont utilisés par le réseau cible.Sn1per, l’outil d’analyse de vulnérabilité web

Sn1per est un scanner de vulnérabilité idéal pour les tests de pénétration lors de la recherche de vulnérabilités de sites web. Régulièrement mis à jour, il est disponible notamment dans la distribution de détection d’intrusions Kali Linux. Il est proposé dans une version communautaire de base déjà très «sympathique» gratuite et dans une version plus évoluée payante. L’outil est particulièrement efficace pour l’énumération et l’analyse des vulnérabilités connues. Cet outil s’emploie de préférence en tandem avec le kit Metasploit et/ou avec Nessus. Ainsi, si vous obtenez le même résultat, c’est très certainement que celui-ci est valide, et donc la faille bien présente et accessible.

Le pouvoir de nuisance du cryptoransomware Maze s’étale de plus en plus à travers le monde.

Le pouvoir de nuisance du cryptoransomware Maze s’étale de plus en plus à travers le monde.

CRYPTORANSOMWARES À LOUER

Maze

Maze est un logiciel pirate destiné à la «prise d’otage » d’un ou plusieurs systèmes informatiques et de leurs précieux fichiers. Il est commercialisé dans nombre de blackmarkets russes sous forme de location. C’est un service de malware informatique «infonuagique » (dans le cloud) de type CryptoransomwareAs-A-Service. Il permet à ceux qui l’utilisent d’exploiter la boîte à outil complète fournie avec le rançongiciel lors de l’infiltration des systèmes. Les autres logiciels de ce type sont légion (Dharma, GandCrab, Sodinokibi…). Maze sort un peu du lot car il offre un grand nombre d’options : chiffrement, chat avec les «clients» et commercialisation directe de la clef de déchiffrement. C’est un véritable outil « clefs-en-main » pour qui souhaite développer aisément son modèle d’affaire cybercriminel. En plus de chiffrer les informations dans le but – classique pour ce type de logiciel – d’obtenir une rançon contre laquelle la victime pourra récupérer les données prises en otage (au bon vouloir du hacker), ce type de ransomware est utilisé par ses opérateurs dans une deuxième phase. Cette seconde vague de chantage appelée communément le Double-Dip s’est beaucoup répandue récemment, en priorité au Canada. Elle est issue de deux phénomènes : le paiement trop rapide et quasi-systématique de la part des victimes et la revente des dossiers des victimes entre organisations cybercriminelles. Les victimes pensent souvent que l’affaire est gagnée si les fichiers peuvent être restaurés à partir des sauvegardes. Ce n’est malheureusement pas si simple. Certes, la demande de rançon initiale tombe à l’eau, mais les spécialistes en sécurité ont constaté que, même dans ce type de cas, les opérateurs de Maze contactent les directions des entreprises victimes afin de les menacer et les faire chanter sur un deuxième plan : la divulgation des données. Dans ce second cycle malveillant, les pirates réclament de l’argent pour ne pas publier les informations collectées avant le chiffrement des données. Les opérateurs de Maze n’hésitent pas à actionner le levier lié au Règlement général des données personnelles (RGPD/ GDPR) afin d’inciter leurs victimes à payer. En effet, en plus du chiffrement des systèmes et de leurs données, s’ajoute la fuite d’informations pouvant être très sensibles, comme des fiches de ressources humaines (données privées et photographies des employés, des familles, des fiches de paie, des numéros d’assurance sociale ou de comptes bancaires…), des documents internes et liés aux affaires (factures, données bancaires, contrats…). Les méthodes employées par Maze et consort sont grosso modo et en résumé les suivantes : • injection de code malveillant dans le système infiltré via un fichier Word, Excel ou PDF piégé; • utilisation de failles applicatives récemment découvertes (dans Adobe, Citrix, SharePoint, Edge, Chrome, IE…) ; • redirection vers des sites web spoofés via du phishing ou du SEO Empoisonnement.

Vous trouverez des informations beaucoup plus fiables sur l’état de la menace par cryptoransomware sur le site de l’Anssi que sur celui du ministère de l’Intérieur.

Vous trouverez des informations beaucoup plus fiables sur l’état de la menace par cryptoransomware sur le site de l’Anssi que sur celui du ministère de l’Intérieur.

Sodinokibi

Les agissements de Sodinokibi sont apparus publiquement en avril 2019 mais il a dû, lui aussi, faire maintes victimes auparavant. De nombreux experts, dont les partenaires économiques de l’Anssi (Agence nationale de la sécurité des systèmes d’information), indiquent avoir découvert des similarités troublantes avec un autre rançongiciel, GandCrab. En 2019, Sodinokibi représentait environ 12,5% des attaques de ransomware repérées, Ruyk (23,9%), Phobos (17%), et Dharma (13,6%), se partageant quant à eux les trois premières places du podium. Les opérateurs de Sodinokibi exploitent de nombreuses méthodes en vue d’infiltrer et de piéger leurs victimes : hameçonnage, diffusions de programmes piégés et exploitation de de vulnérabilités diverses. Sodinokibi a attaqué en 2019 nombre d’importantes entreprises mondiales et des municipalités. Ce fut par exemple le cas au mois d’août 2019 avec vingt villes texanes attaquées dont Kaufman, Keene, Paris et Vernon. Il a réclamé en tout 2,5 millions de dollars pour déchiffrer les fichiers pris en otage. Sodinokibi pourrait représenter dans le futur une menace encore plus importante pour les entreprises et institutions d’après l’Anssi – rapport de février 2020. Comme pour Maze et d’autres cryptoransomwares du genre, les hackers ayant lancé l’attaque avec Sodinokibi contactent les directions des entreprises victimes afin de les menacer et les faire chanter une seconde fois, que le cryptage ait ou non abouti. Dans cette seconde phase de l’attaque, les pirates réclament de l’argent afin de ne pas divulguer les informations collectées avant le chiffrement des données. Les opérateurs de Sodinokibi n’hésitent pas non plus à actionner le levier lié au RGPD afin d’inciter leurs victimes à payer. Cela devient vraiment complexe pour les victimes. En sus du chiffrement des systèmes et de leurs données, les hackers menacent de faire fuiter des informations potentiellement très sensibles. La riposte devient presque impossible et les sauvegardes, bien que très importantes, ne permettent pas de contrer ce nouveau chantage.

La Tomssmartcam Mini Hidden Camera USB, la caméra d’espionnage de prédilection des hackers, minuscule et très efficace, est disponible à la vente sur de nombreux sites.

La Tomssmartcam Mini Hidden Camera USB, la caméra d’espionnage de prédilection des hackers, minuscule et très efficace, est disponible à la vente sur de nombreux sites.

NotPetya

Les créateurs du ransomware NotPetya et de sa version antérieure Petya l’ont mis à disposition de centaines de distributeurs potentiels. «L’accord commercial» est simple et ressemble à un bête système de franchise, comme pour un Mac Do ou un Leclerc, selon l’éditeur de logiciels antivirus Avast. Les «petites mains» propagent le virus, qui crypte les systèmes informatiques et récupèrent environ 85 % des bénéfices. Les 15% restants reviennent aux créateurs du logiciel malveillant sous forme de royalties payables, comme les rançons demandées, en bitcoins, cette cryptomonnaie virtuelle et – presque – intraçable. Pas complètement, contrairement à ce que beaucoup croient. Il faut bien gérer l’anonymat de ses wallets, sinon gare. Il est impossible d’évaluer le montant précis des bénéfices engendrés mais, à titre d’exemple, une faille de sécurité «Zero Day» détectée sur Windows – la base de la conception d’un ransomware – se monnaie sur une bonne dizaine de «places de marché» du Darknet de 75000 à 100000 euros. Et ce n’est là que le début du processus criminel. Il y a un écosystème complet, avec des criminels plus ou moins professionnels et aussi des techniciens aguerris qui vendent des outils prêts à l’emploi. C’est un véritable système mafieux, très bien structuré. Derrière ce marché en plein essor, ce sont des organisations accessibles à tous avec des formulaires en ligne de demandes de ransomwares sur mesure. Nul besoin d’être un expert du code et de savoir créer soi-même son ransomware, même si pour cela aussi les tutos ne manquent pas. Pour quelques euros – en équivalent Bitcoins – vous trouverez votre bonheur. Certains techniciens préfèrent faire de la mise à disposition d’outils malveillants, ce qui reste assez lucratif même si les sommes sont loin du montant des rançons demandées. Ils gagnent moins mais prennent beaucoup moins de risque. Les rançonneurs, eux, peuvent ainsi réaliser un business juteux alors qu’ils en étaient techniquement incapables. Tout le monde est content, sauf les victimes. Le constat est plutôt effrayant. Le chiffre d’affaires des locations d’outils de piratage aurait même dépassé le marché de l’industrie de la cybersécurité. De nombreux experts prédisent que l’attaque massive opérée par WannaCry n’aurait été qu’un coup d’essai avant de passer à une phase plus industrielle. Espérons qu’ils se trompent.

NotPetya affiche ce message sur l’écran de ses victimes, leur disant de ne pas perdre de temps à essayer de récupérer leurs données mais plutôt de payer une rançon de 300 dollars en bitcoins, avec le numéro du compte à créditer.

NotPetya affiche ce message sur l’écran de ses victimes, leur disant de ne pas perdre de temps à essayer de récupérer leurs données mais plutôt de payer une rançon de 300 dollars en bitcoins, avec le numéro du compte à créditer.

Les services de piratage du dark web ne sont pas sérieux, méfiez-vous !

Attention de ne pas vous faire escroquer en voulant escroquer les autres. Une enquête menée auprès de 27 services de piratage visant des comptes personnels d’utilisateurs a révélé que seuls cinq d’entre eux auraient réellement lancé des attaques contre des victimes. Mais à qui peut-on faire confiance de nos jours ? Pas aux pirates du Darknet apparemment. Cette nouvelle étude publiée par Google et des universitaires de l’Université de Californie, à San Diego, a conclu que la plupart des services de piratage en ligne étaient de pures arnaques. L’équipe de recherche a déclaré que «sur les 27 services de piratage retenus, seulement cinq avaient lancé des attaques contre les comptes Gmail tests, de type Honey Pot ». Ces services sont généralement facturés entre 100 et 500 dollars américains – le prix initial étant souvent donné en roubles, allez savoir pourquoi ? Parmi les rares pirates un peu sérieux (5 sur 27, soit près de 25%, ce qui n’est pas si mal…), un attaquant a été en mesure de contourner l’authentification à deux facteurs (2FA) en redirigeant la victime vers une page de connexion Google spoofée recueillant à la fois les mots de passe et les codes SMS, puis en vérifiant la validité en temps réel. «Dans l’ensemble, nous avons constaté que l’écosystème de piratage de compte commercialisé est loin d’être mature», a déclaré l’équipe de recherche. «Nous avons souvent rencontré un service client médiocre, des réponses lentes et des annonces inexactes concernant les prix. » Heureusement qu’il existe de vrais professionnels, sérieux et possédant le sens du travail bien accompli comme Cellebrite, sinon ou irions-nous ?Location «légale» d’outils de piratage

L’entreprise israélienne Cellebrite (https://www.cellebrite.com/ en/home/) a révélé en juin 2019 une information qui courait sous le manteau depuis quelque temps. Des agences gouvernementales (essentiellement américaines, à priori, mais…) piratent des smartphones et autres ordiphones présents à l’intérieur de leurs bâtiments grâce à un de leur logiciel. Les appareils iOS et Android haut de gamme seraient plus particulièrement touchés. Auparavant, les clients de Cellebrite devaient envoyer l’appareil à cracker à la société qui le renvoyait débloqué grâce à un petit programme nommé UFED Premium (https://www. cellebrite.com/en/ufed-premium/). En 2016, le FBI avait multiplié les actions en justice contre Apple pour obtenir son aide afin de débloquer l’iPhone de l’auteur de la fusillade de San Bernardino. Devant le refus de la firme à la Pomme, l’agence gouvernementale avait subitement laissé Apple tranquille et finalement réussi l’intrusion. Selon certains spécialistes en sécurité, même si le FBI n’a jamais voulu le reconnaître officiellement, Cellebrite aurait « fait le boulot ». D’après des documents divulgués obtenus par OneZero, la ville de New York disposerait de cette technologie depuis janvier 2018, soit près d’un an et demi avant l’annonce de Cellebrite et sans bien sûr en avoir averti le public et les salariés fréquentant ses bâtiments. D’après le contrat divulgué, le bureau du procureur de New York paierait quelque 200000 dollars pour trois ans d’utilisation d’UFED Premium. Cellebrite n’en est pas à son coup d’essai. Elle travaille depuis longtemps avec les agences gouvernementales qui sont son cœur de marché. Viol caractéristique de la vie privée ou protection contre « les forces du mal » comme disent nos amis américains, cela varie selon les points de vue. En tous cas, l’affaire est juteuse pour l’entreprise israélienne. Il serait intéressant de savoir si elle travaille avec d’autres pays. Et, si oui, lesquels ?