La version managée de Terraform se dote d’un outil de sécurité des accès destinés aux développeurs et aux DevOps. Boundary se présente comme un proxy dynamique et intégré aux grandes solutions d’authentification du marché, permettant aux utilisateurs d’accéder à des systèmes critiques sans pour autant les exposer.

En octobre 2020, HashiCorp lançait un projet open source baptisé Boundary. Lequel consiste en un système d’accès à distance sécurisé aux infrastructures critiques. A l’occasion de la HashiConf Europe, qui se tient à Amsterdam, l’éditeur de Terraform annonce la bêta publique de la version service managée de Boundary, intégrée à la HashiCorp Cloud Platform. A noter que Chris Kent, Senior Director Product Marketing, Security & Networking chez HashiCorp, nous a indiqué que la solution passerait en disponibilité générale plus tard cette année.

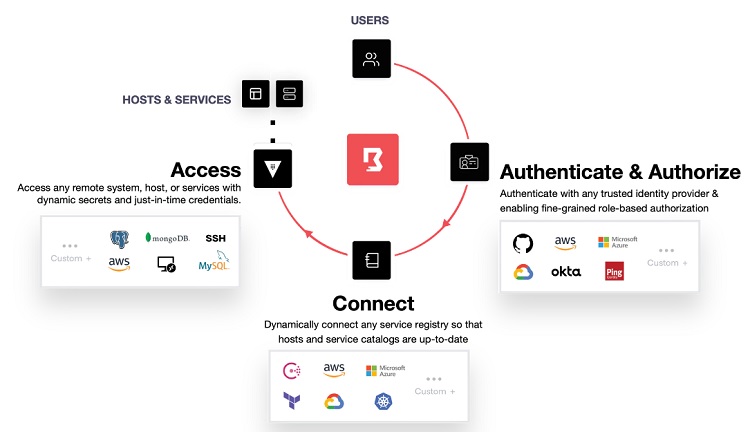

HCP Boundary entendre remettre aux développeurs la gestion des accès. « Les solutions d’accès traditionnelles sont optimisées pour les opérateurs et les administrateurs, mais négligent les utilisateurs techniques, qui ont besoin d’un accès rapide et sécurisé aux infrastructures critiques » précise l’éditeur. Comme son pendant open source, cette solution est un proxy « identity-aware » entre l’utilisateur et l’infrastructure, consistant en un tunnel TCP.

Accès sans à-coups

Il doté d’un control plane, qui gère l’état des utilisateurs sous gestion, des cibles et des politiques d’accès, ainsi qu’un groupe de fournisseurs externes auxquels HCP Boundary peut s’adresser pour la découverte de services, et de nœuds de travail attribués par le plan de contrôle dès qu’un utilisateur s’authentifie dans HCP Boundary et sélectionne une cible à laquelle se connecter.

Surtout, Boundary automatise les workflows d’authentification. L’outil est intégré à diverses solutions d’identité, notamment Azure Active Directory, Ping Identity ou encore Okta, et automatise la découverte des services et les configurations d’accès. « Ceci est essentiel dans les environnements éphémères basés sur le cloud car les opérateurs n’ont pas à reconfigurer continuellement les listes d’accès » ajoute l’éditeur. Ainsi, avec HCP Boundary, pas de clés SSH ou d’identifiants VPN à gérer, ni d’intégrations manuelles des hôtes et services cibles.