Comprenant que le protocole ms-appinstaller permettait d’installer facilement des applications depuis le web en contournant la plupart des alertes de sécurité, les groupes de hackers se sont empressé de diffuser, avec succès, leurs malwares.

Microsoft a dû mettre fin à l'idylle entre App Installer et les pirates. Voyant que ces derniers aimaient beaucoup trop utiliser sa fonctionnalité dédiée à simplifier l’installation d’applications sous Windows 10 pour diffuser massivement des ransomwares, la firme de Redmond n’a eu d’autre choix que de la désactiver en urgence, le 28 décembre dernier. Il faut dire que l’outil qui s’appuie sur le gestionnaire de protocole ms-appinstaller avait de quoi réjouir les cybercriminels.

Créé en 2016, App Installer avait pour but principal de simplifier l’installation d’applications sur Windows 10 depuis le Universal Windows Platform (UWP), feu Windows Store. Problème, il permettait de le faire en contournant la plupart des gardes fous de Windows, comme Defender SmartScreen, et pas seulement que depuis UWP. Concrètement, les hackers n’avaient qu'à packager leurs malwares au format MSIX, spécialement créé par Microsoft pour remplacer le format AppX, et le diffuser via un lien au format URI, n’importe où sur le net pour que celui-ci soit téléchargé et installé en un clic. Et apparemment, ils ne se sont pas fait prier.

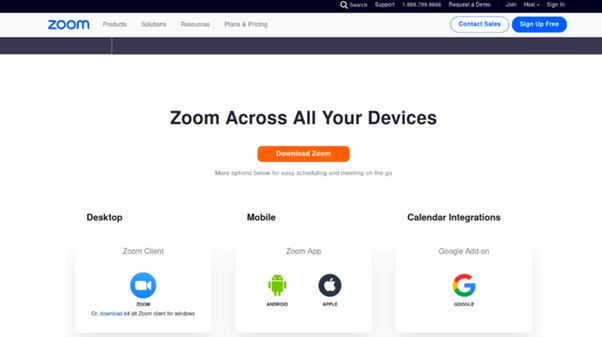

D’après une note publiée par Microsoft, les attaques utilisant cette technique ont explosé depuis novembre 2023. Les équipes de threat intelligence de la firme ont en effet identifié clairement plusieurs groupes de hackers diffusant leurs malwares via App Installer. Un groupe identifié sous le nom de Storm-0569 a ainsi falsifié les résultats de recherche pour mener les internautes vers de fausses pages Zoom, Tableau, TeamViewer et AnyDesk et leur faire télécharger BATLOADER, un chargeur de logiciel malveillant. Un autre groupe, nommé Storm-1113 a fait de même pour EugenLoader, tandis que les hackers derrière le nom Storm-1674 envoyaient directement des faux messages sur Teams pour diffuser SectopRAT ou DarkGate.

Reste que si Microsoft a bien désactivé App Installer, la menace n’en est pas pour autant éradiquée. Les fichiers MSIX frauduleux peuvent toujours être téléchargés et même s'ils ne seront pas directement installés par le protocole ms-appinstaller et pourront donc être soumis à l’analyse rigoureuse des outils d’EDR (à condition que ceux-ci soient à jour), la prudence est de mise.