C’est dans les vieux routeurs qu’on fait les meilleures attaques. D’après un document publié par la Cybersecurity And Infrastructure Security Agency (CISA), l’équivalent de l’ANSSI aux USA, en collaboration avec le FBI, le groupe malveillant Volt Typhoon, supporté par l’état chinois, aurait réussi à compromettre les réseaux OT et IT de plusieurs organismes d’ampleurs dans les communications, l'énergie, l'approvisionnement et le traitement de l’eau ainsi que le transport en attaquant des vieux points d’accès. Si les deux agences parlent principalement de cible aux US, il n’y a pas de raison de penser que les hackers se soient contentés de viser des entreprises américaines.

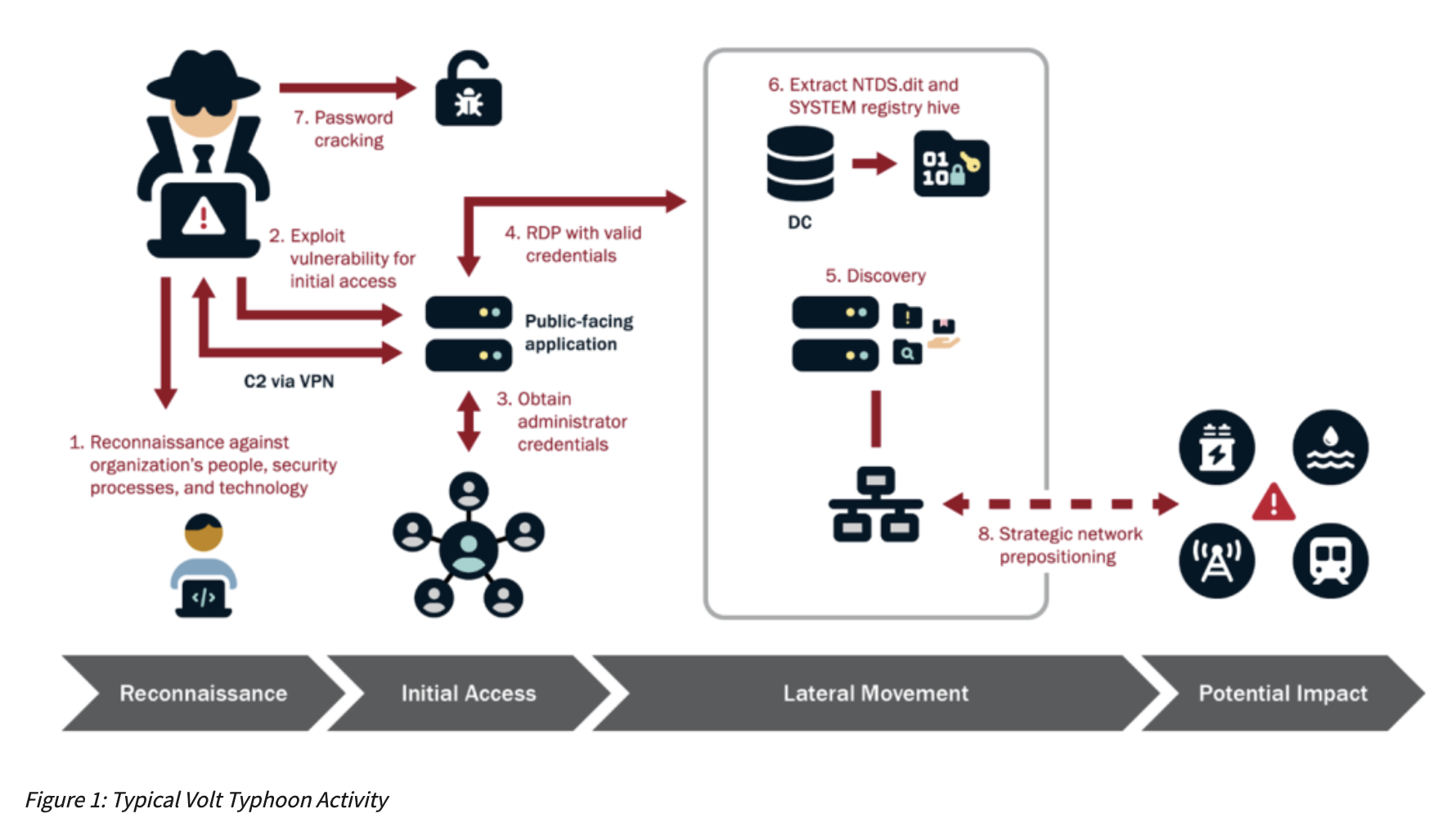

L’attaque détaillée par la CISA s’appuie sur l’exploitation de failles connues et Zero day affectant des appareils réseau souvent anciens et “oubliés” par les équipes de sécurité et les fabricants. Par un enchaînement d’escalade de privilège, le groupe malveillant peut ainsi accéder aux identifiant administrateur et ensuite opérer latéralement pour atteindre et l’AD via le contrôleur de domaine. Pour l’instant, il semble que le groupe de hackers n’aient pas utilisé ces compromissions pour mener quelconques actions mais semble préférer rester dans les réseaux sans se faire repérer. Le niveau de compromission atteint pourrait toutefois permettre d'entraîner de sévères perturbations sur les infrastructures des organismes ciblés.

A date, la CISA et le FBI n'ont pas révélé publiquement quels appareils étaient vulnérables, sûrement pour éviter qu'ils ne soient ciblés par d'autres groupes. D’après plusieurs sources outre atlantique, il s’agirait de solutions fabriquées par Cisco, Netgear et D-Link et qui ne sont plus disponibles à la vente. L'entreprise de sécurité Lumen Technologies qui avait suivi Volt Typhoon a pour sa part détecté que les pare-feu Netgear ProSAFE, les Cisco RV320, les routeurs DrayTek Vigor et les caméras IP Axis étaient des cibles privilégiées du groupe. Pour mitiger la menace, les agences enjoignent très fortement les fabricants comme les entreprises à mettre très rapidement à jour leurs appareils.