Microsoft a eu fort à faire depuis le début du mois pour corriger deux failles de sécurité affectant pour l’une Dataverse et la seconde Cosmos DB. Ces deux vulnérabilités ont en commun d’exposer de grandes quantités de données.

Microsoft a de nouveau fait le plein de vulnérabilités, et cette fois-ci au niveau d’Azure. La première faille a été signalée par UpGuard. Nichée dans Power Apps, elle permettait à un tiers d’accéder, sans mot de passe requis, aux données des applications créées par le biais de l’outil low code. Lesdites données sont conservées dans des feuilles de calcul hébergées sur Dataverse, qui autorisait par défaut l’API OData à y accéder sans mot de passe, un paramètre qui pouvait néanmoins être réglé depuis la console admin.

Toutefois, vues la sensibilité et la quantité des données auxquelles UpGuard a eu accès et la nature des organisations concernées (plusieurs Etats américains, la mairie de New York, Ford, American Airlines ou encore Microsoft lui-même), Redmond a corrigé le problème dans un patch diffusé début août. Or, au moment où cette faille était rendue publique, Microsoft avait de nouveau fort à faire. Et pas seulement en annonçant un investissement conséquent en cybersécurité après avoir rencontré Joe Biden.

Chaos DB

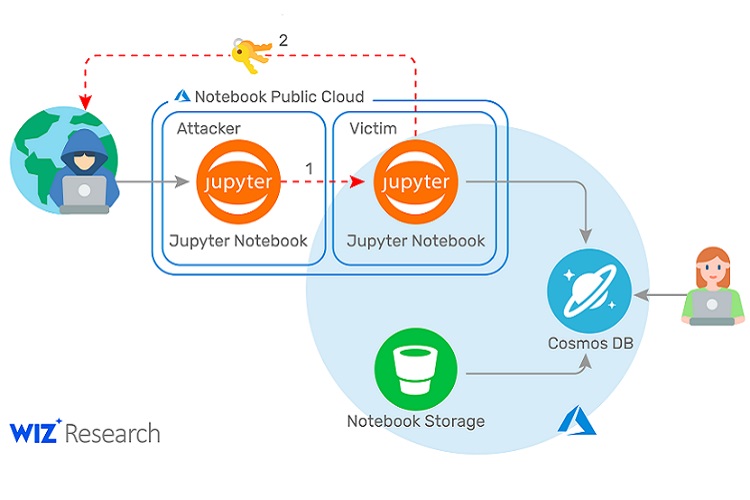

L’éditeur a en effet été notifié d’une faille dans ses bases de données Cosmos DB sur Azure. Cette vulnérabilité, baptisée Chaos DB par les chercheurs de Wiz qui l’ont mis au jour, permet à un attaquant ni plus ni moins que récupérer les clés primaires des bases de données. En cause, l’outil de visualisation Jupyter Notebook, lancé en 2019 et activé automatiquement pour tous les utilisateurs de Cosmos DB en février dernier.

« Une série de mauvaises configurations dans la fonction notebook a ouvert un nouveau vecteur d'attaque que nous avons pu exploiter » expliquent les chercheurs de Wiz. Ils ne fournissent pas plus de détails techniques, sinon que le conteneur de Notebook permettait une élévation de privilèges vers les Notebook d’autres clients. Par extension, un attaquant était en mesure de récupérer les clés primaires et d’autres jetons d’authentification, jusqu’à obtenir un accès administrateur complet sur l’ensemble des données stockées dans Cosmos DB.

Informé, Microsoft a pris des mesures immédiates pour résoudre le problème, désactivant en 48h Jupyter Notebook pour une partie de ses clients et les notifiant par mail. Toutefois, Wiz explique que de nombreux autres utilisateurs sont susceptibles d’être affectés par cette vulnérabilité exploitable depuis au moins plusieurs mois, bien que Microsoft assure n’avoir aucun signe d’une exploitation antérieure à sa découverte.