Le spécialiste français de la sécurité de l’Active Directory met à jour sa solution Directory Services Protector de sorte à couvrir les environnements hybrides comprenant AD et Azure AD.

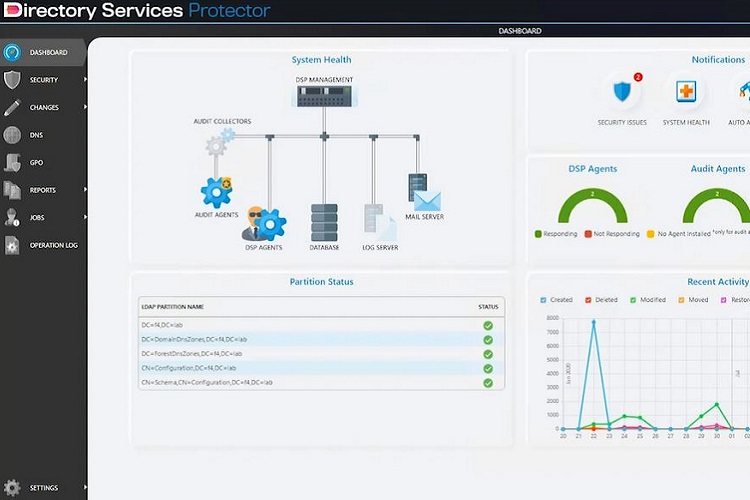

La protection d’Active Directory demeure, encore aujourd’hui, le maillon faible dans de nombreuses organisations. Le Français Semperis cherche à remédier à cette situation avec, notamment, sa solution DSP, pour Directory Services Protector. Celle-ci s’apprête à entrer dans sa version 3.6 (préliminaire pour l’heure) et étend son aura à Azure Active Directory.

Pour l’éditeur, il s’agit d’offrir à ses utilisateurs une vue et une gestion de la sécurité de l’AD unifiées dans les environnements hybrides mêlant l’Active Directory sur site et Azure Active Directory. Parmi les nouvelles fonctionnalités, on compte entre autres un suivi des attaques dans Azure AD, des recherches comprenant les deux AD (sur site et Azure), ainsi qu’une mise en évidence des actions qui commencent sur site et s'étendent à Azure AD. Enfin, cette version 3.6 de DSP comprend la génération d’un profil de risques basé sur le framework de sécurité du MITRE ATT&CK.

Eviter les rebonds

Cette mise à jour et les nouvelles fonctionnalités qui l’accompagnent vont donc dans le sens de la détection et la remédiation des risques de sécurité des environnements hybride et « permettent de faire face aux attaques qui visent l'AD sur site pour pénétrer dans l'entreprise, puis se propagent sur le cloud, ou inversement, comme cela a été le cas pour SolarWinds » souligne Semperis.

« La protection des environnements d'identité hybride présente de nombreux challenges, à commencer par le fait que, d'un point de vue technique, l'Active Directory et l'Azure Active Directory n'ont pas grand-chose en commun hormis leur nom », commente le CEO de Semperis, Mickey Bresman. « Azure AD fournit un empilement de protocoles différents et, par conséquent, implique une approche de gestion très différente, y compris pour la protection du système d'identité contre les cyberattaques. Dans un scénario hybride, la surface d'attaque potentielle est plus étendue. Il est relativement courant de voir des attaques commencer sur site, puis se propager sur le cloud, ou inversement ».