Quelles seraient les conséquences de la compromission d’un service d’authentification comptant quelques 15 000 clients ? Sévères, sans aucun doute. Le groupe cybercriminel LAPSUS$ revendique s’être infiltré dans les systèmes d’Okta, un spécialiste de l’IAM.

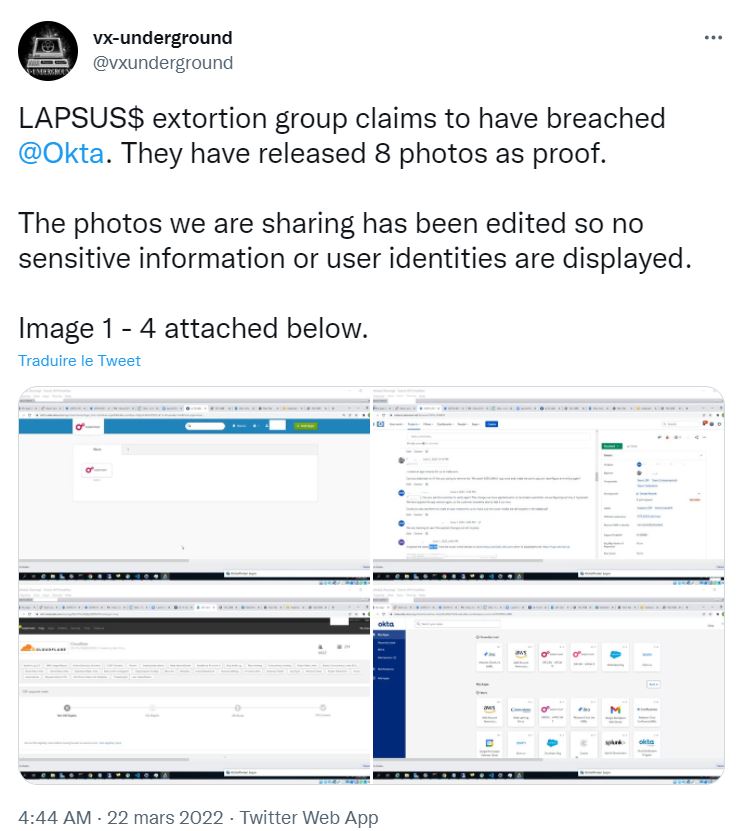

LAPSUS$ est peut-être un nouveau nom dans le milieu de la cybercriminalité, il fait parler de lui. Nvidia, Samsung, Ubisoft… c’était lui ! Le groupe spécialisé dans le vol de données vient tout récemment d’affirmer avoir dérobé à Microsoft le code source (parfois incomplet) de plusieurs de ses services, dont Bing Maps et Cortana. Mais il y a pire : LAPSUS$ (et pas dans le ransomware comme on peut le lire ici et là) revendique captures d’écran à l’appui avoir infiltré Okta.

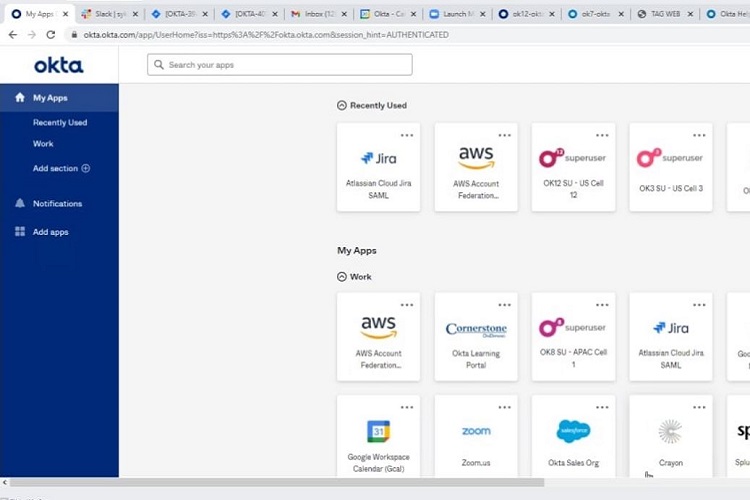

On peut voir sur ces captures publiées initialement sur le canal Telegram du groupe et largement repris par des chercheurs en cybersécurité les interfaces Web de plusieurs services interne d’Okta. LAPSUS$ affirme en outre ne pas avoir dérobé la moindre base de données interne à l’éditeur de solutions d’authentification, mais s’être intéressé « seulement à ses clients ».

Un incident remontant à janvier

L’éditeur a réagi sans attendre. Et avait apparemment omis de signaler avoir repérer une activité suspecte fin janvier… du moins jusqu’à aujourd’hui. Dans deux tweets publiés ce matin, Todd McKinnon, le patron d’Okta, explique que « fin janvier 2022, Okta a détecté une tentative de compromission du compte d'un ingénieur de support client tiers travaillant pour l'un de nos sous-traitants ». Il ajoute penser que « les captures d'écran partagées en ligne sont liées à cet événement de janvier ».

Les captures d’écran de LAPSUS$ sont en effet datées de janvier, il est donc très probable que l’activité du groupe cybercriminel et la compromission de ce compte relevant d’un sous-traitant soit lié. Pour autant, le CEO d’Okta assure que, « sur la base de notre enquête à ce jour, il n'y a aucune preuve d'activité malveillante en cours au-delà de l'activité détectée en janvier ».

Authenticalypse

Personne chez Okta n’est pour l’heure disponible afin de donner de plus amples informations sur le sujet. Une compromission des systèmes internes de l’entreprise aurait des conséquences graves : Okta fournit des services d’authentification, tels que le MFA ou le Single Sign On, et revendique pas moins de 15 000 clients, dont Fedex, T-Mobile, Siemens, Just Eat, Priceline… autant d’entreprises dont LAPSUS$ pourrait contourner les mesures d’authentification si le hack devait être avéré.

Certains clients se sont d’ailleurs exprimés, un en particulier. Cloudflare apparaît sur plusieurs des captures et, visiblement énervé, Matthew Prince, cofondateur et CEO du géant du CDN, se fend de plusieurs tweets. « Nous sommes conscients que @Okta peut avoir été compromis. Il n'y a aucune preuve que Cloudflare a été compromis. […] Nous réinitialisons les informations d'identification @Okta de tous les employés qui ont changé leur mot de passe au cours des 4 derniers mois, par prudence » écrit-il. Avant d’ajouter un assassin « Quelqu'un qui a obtenu une réponse satisfaisante à #Log4J #Log4Shell de @Okta peut-il lever la main ? Nous, certainement pas ».